נחשפה פירצה חמורה בפרוטוקול האבטחה של Wi-Fi

17 אוקטובר, 2017

חוקר אבטחה בלגי פיתח את שיטת הפריצה Key Reinstallation Attack המבוססת על פירצה בקוד WPA2. בעקבות הגילוי, מאות מיליוני מכשירים ומחשבים המחוברים ברשתות Wi-Fi חשופים בפני פריצה

חוקר אבטחה בלגי גילה פרצת אבטחה בפרוטוקול WPA2, שהוא פרוטוקול האבטחה הנפוץ ביותר לרשתות Wi-Fi. משמעות הדבר היא שכ-90% ממשתמשי ה-Wi-Fi בעולם חשופים למתקפות האקרים. הפירצה מאפשרת לתוקפים לפרוץ לרשתות Wi-Fi ולגנוב סיסמאות או מידע אחר של כל מי שמחובר לרשת האלחוטית המותקפת. הפרצה חושפת לא רק משתמשים אישיים, אלא גם ארגונים וחברות העושים שימוש ברשת ה-Wi-Fi וכן מכשירי IoT המקושרים לרשת באמצעות תקשורת אלחוטית מבוססת Wi-Fi.

הפירצה המפתיעה נחשפה על-ידי החוקר הבלגי מתי ואן-הוף (Mathy Vanhoef) מקבוצת המחקר imec-DistriNet ופורסמה באתר www.krackattacks.com. ואן-הוף מדווח שפרוטוקול WPA2 המאבטח את כל רשתות ה-Wi-Fi המודרניות, מכיל פירצה המאפשרת לכל האקר בקרבת מקום לפרוץ למכשיר המשתמש באמצעות שיטת הפריצה Key Reinstallation Attacks (או בקיצור KRACKs) שהוא פיתח. מלבד היכולת לגנוב את כל המידע המצוי במכשיר אשר מועבר לרשת במהלך ההתחברות, השיטה גם מאפשרת להשתיל תוכנות זדוניות במכשירים, דוגמת כופרה (ransomeware) ונוזקות אחרות.

לגרום למשתמש להתקין מחדש את מפתח ההצפנה

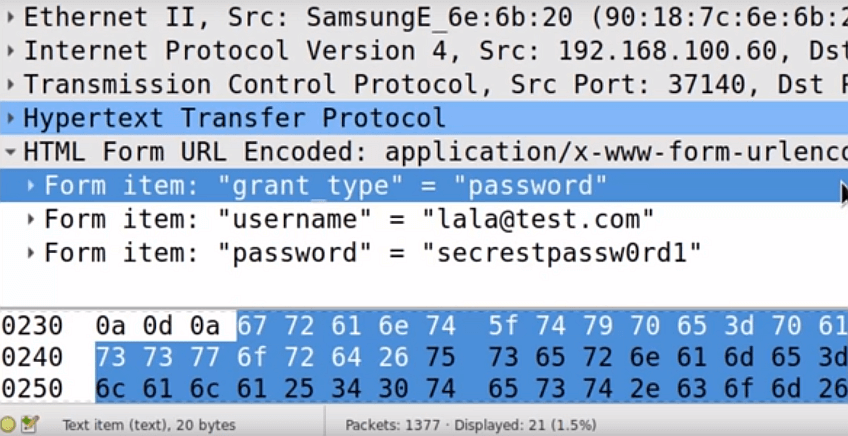

ואן-הוף מציג כיצד מתבצעת המתקפה. התקיפה הראשונית מתבצעת במהלך תהליך ההתחברות של המשתמש לרשת האלחוטית. על פי פרוטוקול WPA2, האימות ההדדי בין המשתמש והרשת מתבצע בתהליך הקרוי 4-Way-Handshake, שבו מחליפים הרשת והמשתמש את מפתח ההצפנה, הקרוי PMK (או PairWise Master Key), שבאמצעותו תוצפן כל תעבורת המידע ביניהם. באמצעות שיבוש של תהליך 4-Way-Handshake, ואן-הוף מדגים כיצד ניתן לחייב את המכשיר של המשתמש להתקין מחדש מספר פעמים את קוד ההצפנה ובכך לאפשר לתוקף לפענח את הקוד. לאחר שהקוד נחשף, כל תעבורת המידע בין המכשיר לבין הרשת תהיה חשופה בפני התוקף.

תיאור מתקפת Key Reinstallation:

החולשה של לינוקס ואנדרואיד

יתרה מכך, ואן-הוף מראה כיצד גם שכבת ההגנה HTTPS שבה עושים שימוש אתרי אינטרנט, ניתנת למעקף בצורה פשוטה ובכך גם המידע שמגיע מהאתר למכשיר הופך להיות גלוי לתוקף. הכשל האבטחתי שנחשף טמון בתקן WPA2 עצמו, ואינו תלוי בספק הרשת, בסוג המכשיר או המחשב או במערכת ההפעלה (אנדרואיד, חלונות, לינוקס או iOS). עם זאת, ואן-הוף מעריך שהפירצה חמורה במיוחד במכשירי אנדרואיד ובמערכת ההפעלה לינוקס, וזאת מאחר שניתן לגרום למערכות הללו להתקין מחדש קוד הצפנה הכולל אפסים בלבד, ובכך פעולתו של התוקף קלה יותר.

הפרצה שנתגלתה אינה תלויה במורכבות סיסמת החיבור לרשת ה-Wi-Fi, מאחר שהיא למעשה מכוונת כנגד קוד ההצפנה הפנימי שמחליפים ביניהם הרשת והמשתמש. פחרוש הדבר שמאות מיליוני נתבים המצויים בשימוש על-ידי אנשים פרטיים וארגונים, עשויים להיות חשופים למתקפות האקרים. למעשה, הדרך היחידה לסתום את פרצת האבטחה הזו היא למנוע מתקן WPA2 לבצע התקנה חוזרת של קוד ההצפנה. כעת, ייאלצו המשתמשים להמתין לעדכוני האבטחה שיחסמו את הפרצה הזו. עד אז, כל התחברות שלהם לרשת ה-Wi-Fi תהיה חשופה למתקפה החדשה.

לעדכן תוכנה, ובדחיפות

מנהל הטכנולוגיות של חברת האבטחה ESET בישראל, אמיר כרמי, הסביר כי "הבעייה בהתמודדות עם פירצה בפרוטוקול נפוץ כל-כך היא בעיקר העדכונים. "מדובר בפירצה שמהר מאוד תשולב בכלי פריצה נפוצים וזמינים לכול. מצד שני, מרבית המשתמשים לא טורחים לעדכן את הראוטרים שלהם ובמיוחד לא מכשירי IoT כמו טלוויזיות חכמות ומצלמות אינטרנט. המשמעות היא שבתוך זמן קצר נתחיל לראות התקפות על כל ראוטר, סמארטפון או כל מכשיר חכם אחר, כאשר המכשירים ברובם לא יהיו מעודכנים ומחוסנים".

פורסם בקטגוריות: WIRELESS , אבטחת סייבר , תקשורת אלחוטית