חברת הסייבר התעשייתי התל אביבית קלארוטי (Claroty) הודיעה היום על השלמת גיוס בסך 140 מיליון דולר בסבב D. על פי מאגר הנתונים Crunchbase, זהו סבב ההשקעה הגדול ביותר אי-פעם של חברת סייבר תעשייתי. הסכום שגויס ישמש את קלארוטי להמשך ההתרחבות הגלובלית במגזרי התעשייה ולגיוס עובדים. את הסבב הובילו קרן הצמיחה Century II של Bessemer Venture Partners, שהוקמה במטרה להשקיע בחברות צמיחה, וקרן 40 North, שהיא זרוע ההשקעות של Standard Industries. משקיעים אסטרטגיים נוספים שהשתתפו בסבב הם LG וקרן ההשקעות של I Squared Capital, וכן המשקיעים הקודמים בחברה: Team8, סימנס, רוקוול ושניידר אלקטריק. בסך הכל, עד היום גייסה קלארוטי כ-235 מיליון דולר.

קלארוטי עובדת בשיתוף פעולה הדוק עם חברת התרופות Pfizer בכדי לאבטח את שרשרת האספקה של חיסוני הקורונה. בחודש שעבר היא חשפה חולשת אבטחה חמורה בסדרת הבקרים העדכנית של סימנס SIMATIC S7 1200/1500, הנמצאים בשימוש נרחב בתעשייה. החולשה הזו מאפשרת לתוקפים להחדיר קוד בצורה סמויה, שאיננה ניתנת לזיהוי, לתוך מערכת ההפעלה של הבקר. מדובר ביכולת הנחשבת ל"גביע הקדוש" של האקרים, ואשר הושגה עד עתה רק במקרים בודדים, שאחד מהם הוא Stuxnet שהשחית חלק גדול מהסרקזות של תוכנית הגרעין האיראנית.

חברת קלארוטי מתמקדת בתחום הסייבר התעשייתי. היא הוקמה בשנת 2015 באמצעות קבוצת Team8 שהוקמה על-ידי יוצאי 8200. החברה מעסיקה כ-200 עובדים בעולם, יותר ממחציתם במרכז הפיתוח בתל אביב. החברה דיווחה על גידול של 110% במספר הלקוחות בשנה האחרונה. בעקבות הגיוס החברה צפויה להגדיל את כוח האדם בכ-50% עד סוף השנה. הפלטפורמה של קלארוטי, Claroty Platform, מתחברת אל התשתיות הקיימות של הלקוח, ומספקת מגוון מלא של בקרות אבטחת סייבר תעשייתיות לגילוי איומים, ניהול סיכונים וחולשות אבטחה, וגישה מרחוק מאובטחת.

חשפה 120 חולשות אבטחה בבקרים תעשייתיים

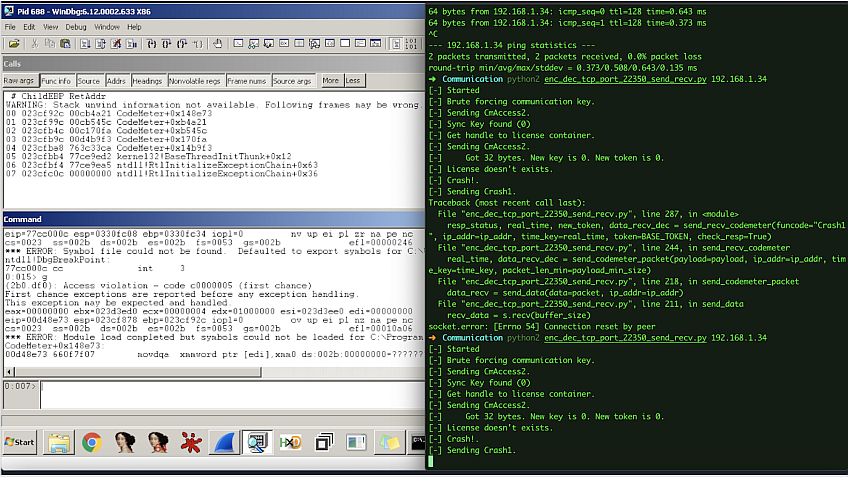

צוות החברה חשף עד היום יותר מ-120 חולשות אבטחה חדשות בתחומי הבקרים התעשייתיים (ICS). כך למשל, בחודש ספטמבר 2020 היא חשפה חולשות אבטחה קריטיות בתוכנת CodeMeter של חברת Wibu-Systems AG, שהיא אחת מהתוכנות הנפוצות בעולם המותקנת במערכות בקרה תעשייתיות. החולשות שהחברה גילתה מאפשרות לעקוף את החתימות הדיגיטליות המגינות על המוצר, לשנות רישיונות קיימים ואפילו לזייף רישיונות תקפים. משנת 2020 חלה עלייה ניכרת בתדירות ובהיקף הנזק של מתקפות סייבר נגד ארגונים שנמצאים בבסיס התשתית הקריטית ושרשרת האספקה העולמית. על פי Cybersecurity Ventures, הנזק ממתקפות כופרה צפוי להגיע עד שנת 2031 ל-265 מיליארד דולר, לעומת 20 מיליארד דולר בלבד ב-2021.

מנכ"ל קלארוטי, יניב ורדי (בתמונה למעלה), אמר שהמשימה של החברה היא לאפשר נראות, המשכיות עסקית ועמידות לארגונים בכל מגזרי התעשייה. "הפתרונות שלנו מגינים ביעילות על כל המכשירים וההתקנים של אתרי תעשייה המחוברים לרשת, לרבות כל נכסי הטכנולוגיה התפעולית (OT), האינטרנט של הדברים (IoT) וה-IoT התעשייתי (IIoT). ההשקעה החדשה, בהשתתפות הקרנות והארגונים המובילים בעולם, מספקת את הדלק הדרוש לנו כדי להמריא על בסיס אסטרטגיית המוצרים המוכחת שלנו בשוק צומח במהירות, עם צוות הנהלה ברמה עולמית ורשת שותפים חזקה".