[בתמונה: אמיר פרמינגר, סמנכ"ל המו"פ של קלארוטי. קרדיט: קרן מזור]

דו"ח של צוות המחקר Team82 של חברת הסייבר קלארוטי (Claroty חושף נתון מדאיג מאוד על עולם המכשור הרפואי. לפי הדוח השנתי, שבחן את מצב האבטחה של מערכות בשירותי הבריאות, כ-63% מחולשות האבטחה המוכרות (KEV – Known Exploited Vulnerabilities) נמצאות ברשתות תקשורת של מערכות רפואיות.כמו כן, ב-23% מהמכשור הרפואי, כדוגמת מכשירי הדמיה, מכשירי IoT קליניים וציוד רפואי לחדרי ניתוח, קיימת לפחות חולשת אבטחה אחת ידועה שנוצלה על ידי גורמי איום.

לדברי סמנכ"ל המו"פ של קלארוטי, אמיר פרמינגר, הדו מדגים כיצד הקישוריות הגוברת של מכשירים רפואיים קריטיים עלולה, בהיעדר מענה אבטחתי, להיות בעלת השלכות שליליות פוטנציאליות על מטופלים.

"הקישוריות יצרה שיפורים דרמטיים בטיפול בחולים. עם זאת, הגידול בקישוריות דורש הבנה של החשיפה לתוקפים הכרוכה בה ובהתאם את את הצורך בבניית ארכיטקטורת רשת נכונה."

הדוח מצביע על הממשק המסוכן בין הרשתות האלחוטיות הציבוריות לבין המערכות הרפואיות הקריטיות. לפי הדו"ח, ל-22% מבתי החולים יש מכשירים מחוברים המגשרים בין רשתות אורחים המספקות למטופלים ולמבקרים גישה לאינטרנט אלחוטי, לבין רשתות פנימיות.

"מצב זה יוצר וקטור תקיפה מסוכן, מכיוון שתוקף יכול למצוא במהירות נכסים רפואיים ברשת האלחוט הציבורית ולמנף גישה זו כגשר כניסה לרשתות פנימיות שבהן שוכן ציוד הטיפול בחולים," נכתב בדוח, שמציג בהיבט זה נתון מדהים נוסף: 4% מהמכשור הכירורגי – ציוד קריטי שאם יותקף וייפגע עלול לסכן חולים – מתקשר על גבי רשתות אורחים.

עוד עולה מהדוח, כי 14% מהמכשירים הרפואיים המחוברים פועלים במערכות הפעלה שאינן נתמכות או נמצאות בסוף חייהן. מתוך המכשירים שאינם נתמכים, 32% הם מכשירי הדמיה, כולל מערכות רנטגן ו-MRI, החיוניים לאבחון ולטיפול רפואי מונע, ו-7% הם מכשירים כירורגיים.

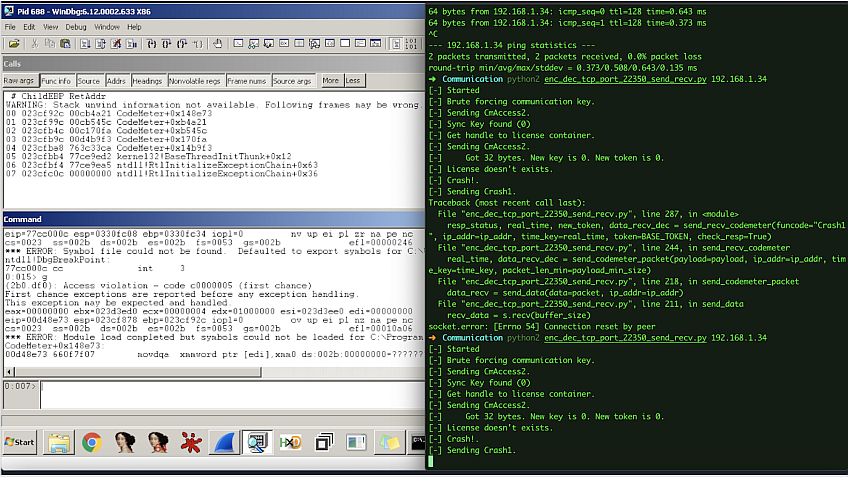

הדוח בחן מכשירים בעלי ציוני EPSS (Exploit Prediction Scoring System) גבוהים, המייצגים את ההסתברות שחולשת תוכנה תנוצל במרחב הסייבר, בסולם של אפס עד מאה. מניתוח הנתונים עולה כי 11% מהמכשור הרפואי המיועד למטופלים, כגון משאבות עירוי, ו-10% מהמכשור הכירורגי בחדרי ניתוח, כוללים חולשות אבטחה עם ציוני EPSS גבוהים. כאשר בוחנים מכשור רפואי עם מערכות הפעלה שאינן נתמכות, 85% מהמכשירים הכירורגיים בקטגוריה זו הם בעלי ציוני EPSS גבוהים.

צוות המחקר בדק אלו מכשירים רפואיים נגישים מרחוק ומצא כאלה עם סיכוי גבוה לכשל, כולל דפיברילטורים, שערי דפיברילטורים ומערכות ניתוח רובוטיות. המחקר הראה גם כי 66% ממכשירי ההדמיה, 54% מהמכשירים הכירורגיים ו-40% ממכשור המיועד למטופלים, הנם נגישים מרחוק.

פרמינגר: "ארגוני בריאות וגופי האבטחה שלהם חייבים לפתח מדיניות ואסטרטגיות שיבטיחו כי מכשירים ומערכות ניהול רפואיים יהיו עמידים בפני חדירות של איומי סייבר. זה כולל גישה מאובטחת מרחוק, תעדוף ניהול סיכונים והטמעת סגמנטציה".

בשבוע שעבר השלימה קלארוטי סבב גיוס נוסף, בהיקף של 100 מיליון דולר, אשר העלה את סך גיוסיה מאז הקמתה ל-635 מיליון דולר. ב-2021 רכשה קלארוטי את חברת מדיגייט (Medigate) מתל אביב, המספקת פתרונות לאבטחת תשתיות קריטיות עבור בתי חולים וציוד רפואי.