[בתמונה למעלה: מנכ"ל קלארוטי, יניב ורדי. צילום: קרן מזור]

חברת הסייבר הישראלית קלארוטי (Claroty), המפתחת טכנולוגיות להגנה על תשתיות חיוניות ומערכות סייבר־פיזיות (CPS), הודיעה על גיוס של 150 מיליון דולר בסבב F. את הסבב הובילה Golub Growth, זרוע ההשקעות של קרן האשראי הפרטית האמריקאית Golub Capital, בהשתתפות משקיעים קיימים.

הגיוס מיועד להאצת הצמיחה הגלובלית של החברה ולהרחבת פעילותה בשוקי תשתיות קריטיות, על רקע העלייה באיומי סייבר על מערכות תעשייתיות, אנרגיה, מים, תחבורה ובריאות. מהחברה נמסר כי הגיוס הנוכחי משקף עלייה של 80% בשווי החברה לעומת הגיוס שבוצע במרץ 2024, אז גייסה קלארוטי כ־100 מיליון דולר, לפי הערכות בשוק בשווי של כ־2-2.5 מיליארד דולר. אם אכן מדובר בעלייה של כ־80% בשווי מאז, הרי שהגיוס הנוכחי משקף לחברה שווי מוערך של כ־3.6–4.5 מיליארד דולר.

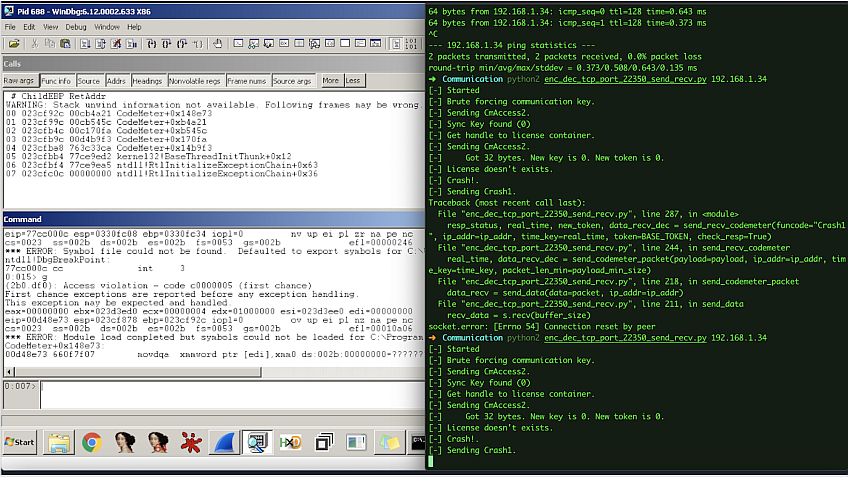

קלארוטי פועלת בתחום ההגנה על מערכות סייבר־פיזיות (CPS) – מערכות המשלבות רכיבי תוכנה עם תהליכים ותשתיות פיזיות, כגון מתקני תעשייה, אנרגיה, מים, תחבורה ובריאות. הפלטפורמה שפיתחה החברה נועדה לספק לארגונים נראות עמוקה ומדויקת של נכסים תפעוליים, לצד ניהול חשיפות, זיהוי איומים, הגנת רשת וגישה מרחוק מאובטחת, תוך התאמה לפרוטוקולים ולמאפיינים הייחודיים של סביבות OT ותשתיות קריטיות – תחום שבו פתרונות אבטחה מסורתיים מעולמות ה-IT מתקשים לפעול.

בשנה האחרונה הרחיבה החברה את יכולותיה עם השקת CPS Library – קטלוג נכסים פיזיים מבוסס בינה מלאכותית, שנועד לשפר את יכולות הזיהוי, הסיווג והמעקב אחר מערכות ותשתיות פיזיות. הקטלוג עושה שימוש ב-AI לניתוח מידע חלקי ולא מובנה מסביבות תפעוליות, לקישור נכסים לפגיעויות ולסיכוני סייבר ידועים, ולהענקת תמונת מצב מדויקת ועדכנית של הנכסים הקריטיים בארגון – כבסיס לניהול סיכונים, עמידה ברגולציה ושמירה על רציפות תפעולית.

בשנה החולפת צירפה קלארוטי 24 לקוחות חדשים מרשימת Fortune 500, ופעילותה זכתה להכרה מצד חברות מחקר אמריקאיות, בהן Gartner ו-Forrester, שדירגו את פתרונותיה כמובילים בתחום ההגנה על מערכות CPS.

יניב ורדי, מנכ"ל קלארוטי, מסר כי הגיוס הנוכחי מסמן שלב חדש בהתפתחות החברה. “הגיוס הנוכחי מסמן את תחילתו של פרק חדש במסע הצמיחה של קלארוטי, ואנו מתמקדים בהמשך בניית פלטפורמה ייעודית להגנה על מערכות סייבר־פיזיות,” אמר. לדבריו, “ארגונים הפועלים בסביבות תעשייתיות זקוקים לשילוב הנכון של טכנולוגיה, אנשים ותהליכים, שישמש בסיס יציב לצמצום סיכונים, עמידה ברגולציה ושמירה על רציפות תפעולית.”

קלארוטי פועלת ממטה בניו יורק ומחזיקה פעילות גם באירופה, אזור אסיה־פסיפיק ואמריקה הלטינית. החברה משרתת מאות ארגונים באלפי אתרים ברחבי העולם, בעיקר בתחומי תשתיות קריטיות ותעשייה.